Kritische InfrastrukturenSmarter Schutz aus der Cloud

Energieversorger und -netzbetreiber müssen künftig noch strengere Sicherheitskriterien und Prozesse einhalten.

(Bildquelle: metamorworks/adobe.stock.com)

IT-Systeme der kritischen Infrastruktur für die Energieversorgung müssen besonders gut vor Angriffen geschützt werden. Um größeren Schaden effektiv unterbinden zu können, müssen die Energieversorger und -netzbetreiber Angriffe auf ihre IT-Infrastruktur und deren Sicherheitslücken schnellstmöglich erkennen und umgehend darauf reagieren. Dies ist keine einfache Aufgabe, handelt es sich doch bei ihren Kommunikationsnetzen in der Regel um hochkomplexe Multiservice-Betriebsnetze, über die Daten, Sprache, Video und Sensorinformationen gleichzeitig übertragen werden.

Für den sicheren Betrieb sind deshalb ein passendes Management-Konzept sowie die kontinuierliche Netzüberwachung und -steuerung essenziell. Auch braucht es Expertenwissen, damit Betreiber den besonderen Sicherheitsanforderungen gerecht werden können. Als Systemintegrator hat das Unternehmen telent mit der Tochterfirma Koramis umfangreiche Erfahrungen mit regulatorischen Verfahren. Es unterstützt seine Kunden von der Schwachstellenanalyse über die Netzplanung bis hin zur Umsetzung von Managed-Security-Konzepten inklusive Echtzeitüberwachung mit einem ganzheitlichen Sicherheitskonzept.

Sicherheit der technischen Anlagen untersuchen

Um ein Sicherheitskonzept erstellen zu können, wird zunächst eine Schwachstellenanalyse durchgeführt. Vorgenommen werden sollte sie von einem externen, neutralen Dienstleister.

Im Rahmen dieser Analyse untersuchen Fachleute die Sicherheit der technischen Anlagen und Prozesse und identifizieren dabei mögliche Angriffspunkte sowohl in der physikalischen Infrastruktur als auch in der organisatorischen Struktur sowie der Security-Strategie des Versorgungsunternehmens. Nach einer ersten groben Einschätzung der Risiken und Abhängigkeiten bezüglich der IT-Systeme und -Prozesse wird auf Basis vorhandener Dokumente eine Vor-Ort-Analyse vorbereitet. In deren Rahmen erfolgt eine breit angelegte, systematische und detaillierte Erhebung der Schwachstellen. Beispielsweise werden mithilfe von Interviews mögliche Gefährdungen in den Prozessen identifiziert. Zudem findet eine technische Prüfung der ITK-Infrastruktur statt. Anschließend werden die Erhebungen analysiert, Risiken klassifiziert, bewertet und dokumentiert. Ein abschließender Workshop thematisiert die identifizierten Schwachstellen und erläutert einen Plan mit empfohlenen Korrekturmaßnahmen für jede dieser Stellen.

Schnittstellen reduzieren

Bei kritischen Infrastrukturen bieten klassische Sicherheitsanwendungen wie Antiviren-Software kein hinreichendes Schutzniveau; gegen zielgerichtete Angriffe sind alternative Strategien notwendig. Maßnahmen zur Systemhärtung helfen, Gefahren abzuwehren, indem sie potenzielle Angriffsflächen soweit wie möglich reduzieren. Dazu zählt das Scannen der Systeme. Auf diese Weise lassen sich zunächst solche Systeme identifizieren, die bereits von Schad-Software befallen sind. Noch bevor weitere Schritte umgesetzt werden, werden diese Systeme bereinigt. Eine andere der Systemhärtung zuzurechnende Maßnahme ist die Mikrosegmentierung. Vor die Systeme geschaltete Hardware Firewalls stellen hier sicher, dass nur über zuvor spezifizierte Ports kommuniziert werden kann. Diese Firewalls sind der einzige Weg, um über das Netzwerk auf das System zuzugreifen.

Da jede Schnittstelle eine mögliche Angriffsfläche bietet, sollte ihre Anzahl so gering wie möglich gehalten werden. Unter dem Begriff der Schnittstellenreduzierung werden mehrere physikalische Schutzmaßnahmen zusammengefasst, etwa das Absichern nicht-benötigter USB-Ports mithilfe von Schlössern oder die Deaktivierung nicht-benötigter Dienste des Betriebssystems. Maßnahmen zur Systemhärtung erhöhen aber auch die organisatorische Sicherheit, indem sie vor Risiken schützen, die Mitarbeiter oder Fremdfirmen durch Fehlverhalten verursachen.

Sicherheit im Sandkasten

Steuerungsanlagen, wie sie in Kraftwerken und anderen Großanlagen zum Einsatz kommen, sind zuweilen mehrere Jahrzehnte im Einsatz und arbeiten oft mit veralteten Betriebssystemen wie Windows XP. Ein Lösungsansatz ist hier das so genannte Sandboxing. Dabei handelt es sich um eine Technik, die es erlaubt, eine Software innerhalb einer isolierten – von den restlichen System- oder Netzwerkressourcen abgeschotteten – Laufzeitumgebung auszuführen. Das gesamte System ist dazu in mehrere Sandboxes segmentiert, sodass sich Betriebssystem und kritische Anwendungen isoliert betreiben lassen. Dadurch wird verhindert, dass Eindringlinge und Malware auf diese Bereiche zugreifen können.

Durch Sandboxing lassen sich nicht nur Legacy-Systeme schützen. Es können auch Workstations, Server, Cloud-Systeme und ganze Datacenter in einer Sandbox isoliert werden, um den Schutz vor Angriffen von außen zu erhöhen. Die Methode schützt sogar vor so genannten Zero-Day-Exploit-Attacken, bei denen die Angreifer Sicherheitslücken ausnutzen, noch bevor sie vom Software-Hersteller geschlossen werden können.

24/7-Netzwerküberwachung mit Bedrohungserkennung

Energieversorger und -netzbetreiber müssen künftig noch strengere Sicherheitskriterien und Prozesse einhalten. Sie sind dazu angehalten, neben Informationssicherheits-Management-Systemen (ISMS) auch so genannte SIEM-Systeme (Security Incident and Event Management) zur Angriffserkennung und -bewältigung wirksam zu betreiben. SIEM-Systeme sammeln durch maschinelles Lernen und künstliche Intelligenz Meldungen, Alarme und Logfiles verschiedener Netzkomponenten, Anwendungen und Security-Systeme in Echtzeit, korrelieren diese, werten sie aus und erkennen so Angriffe, außergewöhnliche Muster oder gefährliche Trends.

Netzbetreiber müssen die genannten Maßnahmen nicht zwingend selbst umsetzen und auch kein aufwendiges, eigenes SOC aufbauen. Spezialisierte Unternehmen wie telent bieten Managed-Security-Services an, die exakt auf die Bedürfnisse ihrer Kunden zugeschnitten sind und von diesen nach Bedarf aus der Cloud abgerufen werden können. Das Managed-Security-Portfolio von telent beinhaltet unter anderem die 24/7-Netzwerküberwachung mit Bedrohungserkennung und Echtzeit-Alarmierung sowie einen integrierten Incident Management Workflow für die umgehende Behebung von Ausfällen nach Angriffen.

Dieser Beitrag ist im Juni Sonderheft 2020 von stadt+werk zur Digitalisierung der Energiewirtschaft erschienen. Hier können Sie ein Exemplar bestellen oder die Zeitschrift abonnieren.

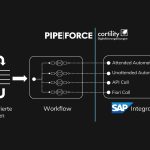

cortility: Kooperation mit Logabit

[08.04.2025] Mithilfe von Künstlicher Intelligenz und modernen Workflow-Plattformen wollen die Unternehmen cortility und Logabit die Geschäftsprozesse von Versorgungsunternehmen weiter automatisieren. mehr...

energielenker: Kostengünstigste Energie nutzen

[27.03.2025] Auf der The Smarter E Europe in München stellt energielenker das Hausenergiemanagementsystem Enbas vor. Das System vernetzt Erzeuger und Verbraucher eines Gebäudes, um immer die günstigste Energie zu nutzen. mehr...

cortility: Kooperation mit Mako365

[25.03.2025] Eine strategische Zusammenarbeit haben die Firmen cortility und Mako365 vereinbart. Ziel der Partnerschaft ist es, die Leistungen beider Unternehmen zu kombinieren und ihren Kunden ein erweitertes Service-Portfolio zu bieten. mehr...

Stadtwerke Rinteln: Auslagerung der IT-Infrastruktur

[24.03.2025] Die Stadtwerke Rinteln haben sich jetzt an dem Unternehmen items beteiligt und lagern ihre IT-Infrastruktur an das Unternehmen aus. mehr...

cortility: Kooperation mit datango

[11.03.2025] Mit einer neuen Partnerschaft wollen die Softwareunternehmen cortility und datango Lösungen anbieten, mit denen die Energiewirtschaft neue IT-Systeme effizienter nutzen kann. Insbesondere der Umstieg auf SAP S/4HANA soll erleichtert werden. mehr...

Hamburger Energienetze: Initiative für sichere KI-Nutzung

[05.03.2025] Künstliche Intelligenz wird für Unternehmen immer wichtiger, bringt aber auch Herausforderungen mit sich. Die Hamburger Energienetze arbeiten deshalb gemeinsam mit anderen großen Unternehmen in der Initiative Responsible AI Alliance an einem sicheren und fairen Einsatz der Technologie. mehr...

Wilken Software Group: Partnernetzwerk für GY

[20.02.2025] Mit der neuen Komplettlösung GY bietet die Wilken Software Group eine flexible und offene Plattform, die betriebswirtschaftliche Prozesse entlang der gesamten Wertschöpfungskette automatisiert. Dabei setzt das Unternehmen auf die enge Zusammenarbeit mit etablierten Partnern. mehr...

cortility: Lösung für den MaLo-Ident-Prozess

[18.02.2025] Voraussetzung für den Lieferantenwechselprozesses LFW24 ist der MaLo-Ident-Prozess, der zwischen Netzbetreiber und Lieferant durchgeführt werden muss. Der SAP-Spezialist cortility bietet eine Lösung, die eine nahtlose Integration in das SAP IS-U-System ermöglicht. mehr...

Cloudlösungen: Schlüssel für die digitale Transformation

[13.02.2025] Im Zentrum der globalen Bemühungen um eine nachhaltige, effiziente und widerstandsfähige Energieversorgung steht die Energiewirtschaft. Die digitale Transformation ist der Schlüssel zur Bewältigung dieser Herausforderungen. Cloudtechnologien spielen dabei eine zentrale Rolle. mehr...

Wilken: Mit GY in die Zukunft

[11.02.2025] Auf der Fachmesse E-world in Essen stellt Wilken seine neue Marke GY vor. Mit der IT-Lösung will das Unternehmen den großen Herausforderungen der Energiebranche begegnen und setzt dabei auf Cloud-Technologie, Skalierbarkeit und eine enge Zusammenarbeit mit Partnern. mehr...

Stadtwerke Bonn: Datagroup übernimmt IT-Service-Desk

[06.02.2025] Die Stadtwerke Bonn haben sich für Datagroup als Partner für den IT-Service-Desk entschieden. Ziel der Zusammenarbeit ist die Optimierung der IT-Dienstleistungen sowie die Betreuung der Mitarbeitenden durch umfassenden Support. mehr...

LENA: Tool zur Unterstützung bei der Wärmeplanung

[05.02.2025] Die Landesenergieagentur Sachsen-Anhalt (LENA) hat ein neues Datentool entwickelt, das Kommunen bei der Wärmeplanung unterstützen soll. Das Tool bündelt über 100 Datensätze und kann so die Erstellung von Wärmeplänen vereinfachen. mehr...

Stadtwerke Bad Windsheim: Entscheidung für IVU-Lösung

[04.02.2025] Die Stadtwerke Bad Windsheim setzen künftig auf IVU Informationssysteme für ihr ERP- und Abrechnungssystem. Die IVU konnte sich in einer europaweiten Ausschreibung mit einer umfassenden Lösung durchsetzen. mehr...

Stadtwerke Speyer: Marktkommunikation auf AS4 umgestellt

[03.02.2025] Die Stadtwerke Speyer haben ihre Marktkommunikation auf das AS4-Protokoll umgestellt. Dabei kam der anbieterunabhängige AS4 Cloud Service von procilon zum Einsatz. mehr...

TÜV NORD: Kooperation mit BSKI

[30.01.2025] TÜV NORD ist neuer Partner des BSKI. Durch die Zusammenarbeit sollen zentrale Versorgungs- und Sicherheitsstrukturen besser geschützt und ihre Widerstandsfähigkeit gegen Angriffe erhöht werden. mehr...